Embedded

Security

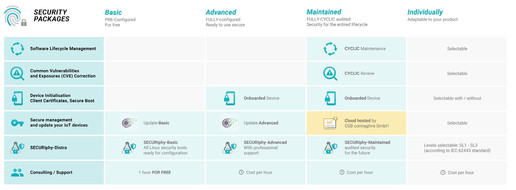

Aus langjähriger Erfahrung aus mehreren Kundenprojekte haben wir ein Security-Angebot für Sie entwickelt, das die wichtigsten Punkte für Ihr Produkt beinhaltet:

- Know-How- und Image- Schutz

- Sicherung der Verfügbarkeit Ihrer Geräte und Dienste

- Sichere Vernetzung und Kommunikation Ihrer Geräte

- Sicherer Remote Access für Wartung und Service

- Erhaltung und Erweiterung des Sicherheitsniveaus

- Kurze Reaktionszeiten bei kritischen Ereignissen

Produktmanager Yves Astein stellt die neuen Security-Pakete vor.

Security Maßnahmen _ für den individuell angepassten Schutz

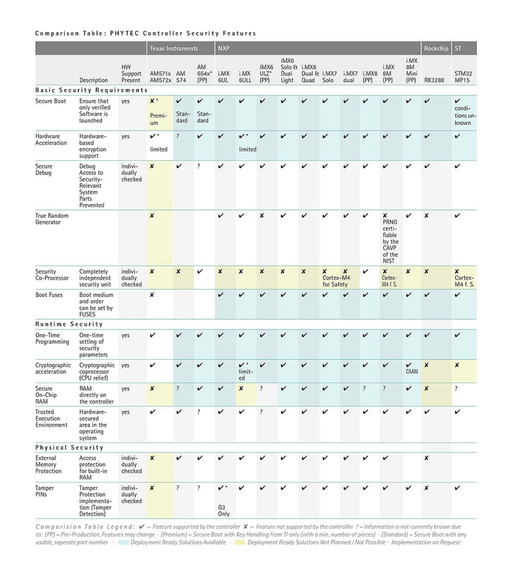

Unsere Softwareangebote sind frei zugänglich und verwenden open-source Lösungen. Für die Signierung von Bootloadern muss teilweise auf spezifische Lösungen der Controllerhersteller zurückgegriffen werden.

- Security-Schulungen und individuelle Projektberatung

- Security-Features in unseren Standard-BSPs und individuell angepasste Lösungen

- Sichere Initialisierung (Provisioning) an unserem Produktionsstandort in Mainz (Deutschland)

- Software-Lifecycle-Management

Wir bevorzugen einen ganzheitlichen Ansatz und arbeiten nach Best Practice-Empfehlungen sowie nach der in der Industrie etablierten internationale Normenreihe für "Industrielle Kommunikationsnetze - IT-Sicherheit für Netze und Systeme" (IEC 62443).

Um diesen Prozess so kostengünstig wie möglich für Sie zu gestalten, arbeiten wir mit einer Auswahl von Basismethoden, mit denen sich die unterschiedlichsten Security-Anforderungen realisieren lassen. In der Praxis ist schon das Erreichen des ersten Sicherheitslevels eine deutliche Verbesserung des Schutzes für Ihr Produkt.

| Security Level (SL) | Technische Mittel des Angreifers | Ressourcen (Zeit/Geld) des Angreifers | Fähigkeiten des Angreifers | Motivation des Angreifers | Vertraulichkeits-Schaden (nach IoTSF) | Integritäts-Schaden (nach IoTSF) | Verfügbarkeits-Schaden (nach IoTSF) | Bedeutung |

|---|---|---|---|---|---|---|---|---|

| 1 | keine | gering | keine | Benutzerfehler | Veröffentlichung sensitiver Daten | limitiert | minimal | • Verhinderung von zufälligen Benutzerfehlern • Datenverlust hat minimale Folgen |

| 2 | allg. IT-Wissen | gering | allgemeine | gering, vorsätzlich gezielt | Verlust sensitiver Daten | limitiert | limitiert | • Scriptkiddy • Datenverlust hat begrenzten Einfluss auf Person/Organisation |

| 3 | hoch entwickelt | moderat | systemspezifisch | moderat, vorsätzlich gezielt | Verlust sehr sensitiver Daten | limitiert | hoch, katastrophal | • Verhinderung von mittleren Angriffen (Hacker) • Datenverlust hat signifikanten Einfluss |

| 4 | hoch entwickelt | erweitert | systemspezifisch | hoch, vorsätzlich gezielt | Verlust sehr sensitiver Daten | hoch, katastrophal | hoch, katastrophal | • Verhinderung von großen Angriffen (Hacker) (Staaten/Organisationen) |

Cyberkriminalität ist real und die Anforderungen des Gesetzgebers sind vielseitig und abhängig vom Einsatz Ihres Endprodukts.

Gemeinsam ermitteln wir mit Ihnen die für Ihr Projekt relevanten gesetzlichen Anforderungen und entscheiden über den Lösungsweg.

Folgende Gesetze sind bei der Markteinführung von IT-Produkten zu beachten:

- Cybersecurity Act – alle Produkte werden in Klassen entsprechend des Security Grades eingeordnet

- Produkthaftungsgesetze und der Stand der Technik

- Bundesdatenschutzgesetz (BDSG)

- IT-Sicherheitsgesetz für kritische Infrastrukturen (KRITIS)

Für einen besseren Einstieg in die Thematik bieten wir regelmäßig Schulungen zum Thema Security an. In diesen bekommen Sie einen umfassenden Überblick vermittelt. Themenbereiche unserer Schulungen umfassen u.a.:

- Rechtliche Aspekte – Normen und Richtlinien

– Was schreibt der Gesetzgeber vor?

- Grundlagen (Security Pyramide) – vom Modul bis zur Laufzeit

– Welche Schutzmaßnahmen gibt es?

- Security by Design – Entwickeln von sicheren Produkten

– Wie wird Security im Entwicklungsprozess berücksichtigt?

- Sichere Initialisierung – Sicherheitsfeatures in der Produktion

– Wie kommt Ihr Schlüssel auf das Modul?

- Software-Lifycycle-Management – Nachhaltige Softwarepflege

– Wie versorgen Sie Ihr Produkt mit Updates?

Nennen Sie uns kurz Ihre Projekt Anforderungen und die Risiken gegen die Sie sich schützen wollen und wir bieten Ihnen einen entsprechenden In-House Workshop oder Projektberatung an.

Preis ab 1800 € / Tag zzgl. Spesen

In unserem phyBSP bereits enthaltene Security-Features:

- Secure-Boot für Barebox (NXP-i.MX 6)

- Secure-Boot für u-boot (NXP-i.MX 7, NXP-i.MX 8)

- Signierter Linux-Kernel als FIT-Image

- CAAM-Modul für die Verschlüsselung des Filesystems

Folgende zusätzliche Features, die nicht Bestandteil des Standard-BSPs sind, können in Form eines individuellen BSPs für Ihr Produkt erstellt werden:

- Kernel-Hardening

- Integration zusätzlicher Security-Bausteine

- Trusted Execution Environment (optee)

- Authentifizierung und sichere Verbindung (TLS)

Unsere Serviceangebote:

- Aktivierung von Secure Boot

- Gerätespezifische X509-Zertifikate zur Authentifizierung für alle Cloud Provider (z.B. Microsoft Azure, AWS, Google IOT), Updateserver (z.B. MenderIO, FoundriesIO, usw) oder eigenen Server

- Installation eines Linux-Minimalsystems zur vereinfachten finalen Konfiguration und Softwareinstallation in Ihren Produkten

- Geräteregistrierung in der Cloud (Microsoft Azure, AWS, Google IOT)

- Aktivierung / Deaktivierung von Controllerfeatures z.B: JTAG

- Verschlüsselung von Verzeichnissen oder Partitionen auf Ihrem Gerät

Wir sind Ihr zuverlässiger Partner für diese Aufgaben, da wir mit unserem Provisioning-Service am Standort Mainz (Deutschland) die Sicherheit Ihrer privaten Schlüssel und anderer Geheimnisse bei der Produktion und Software-Einspielung mitübernehmen können.

Wir sorgen für maximale Sicherheit:

- Eigene Produktion am Standort in Mainz

Besichtigung und Auditierung sind möglich und erwünscht - Definierter Prozess und Rollenbesetzung

- Geschützter Bereich mit Zutrittsbeschränkung

- Direkter Kontakt zu entsprechenden zuständigen Mitarbeiter (Vertrauensaufbau)

- Schlüsselhoheit bleibt bei Ihnen

Verwendung von Hardware Secure Modules - Keine Initialisierung von Produkten für den militärischen oder den geheimdienstlichen Einsatz

Risikominimierung für Sie und PHYTEC

Lassen Sie sich unverbindlich ein Angebot erstellen.

Nutzen Sie unser Software-Lifecycle-Management für die nachhaltige und verbindliche Pflege der Board-Support-Packages Ihrer kundenspezifischen Hardware. In der gesamten Produktlebenszeit testen wir Ihre Hardware mit den neuesten Patches und Updates.

Sie haben Fragen zu Embedded Security

oder benötigen Unterstützung für Ihr Projekt?

Unser Security-Team hilft Ihnen gerne weiter.

Der passende Controller _ Wir unterstützen Sie bei der richtigen Wahl

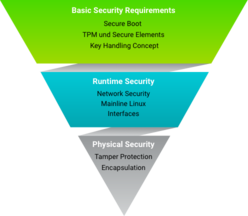

Security Pyramide _ Alle möglichen Maßnahmen zur Abwehr von Angriffen lassen sich grob in drei Bereiche teilen.

Die folgenden Basic Security Requirements sind der Grundstein für ein abgesichertes Embedded-Linux-System:

Secure Boot

Die Verwendung von Secure Boot stellt sicher, dass nur vertrauenswürdige, signierte Software auf dem Hardwaremodul ausgeführt werden kann. Secure Boot ist der Kern der Chain-of-Trust. Mithilfe dieser Vertrauenskette kann bis zur Endanwendung gewährleistet werden, dass nur verifizierte Software eingesetzt wird.

Trusted Execution Environment (op-tee)

ARM TrustZone ist ein Feature für SoCs und Prozessoren in den ARM-Prozessorfamilien Cortex-A und Cortex-M. Bei der TrustZone existieren zwei von einander getrennte Domänen (normal world und secure world). In der secure world werden die Schlüssel vorgehalten, worüber über eine API aus der normalen Linux Welt darauf zugegriffen werden kann. Die TrustZone ist die Basis für die Trusted Execution Environment, wovon op-tee eine OpenSource-Implementierung ist.

eMMC mit Replay Protected Memory Block

In der RPMB Partition können geheime Daten gespeichert werden, welche vor unberechtigtem Zugriff geschützt sind.

Device Identification

Für die Kommunikation mit Ihren Geräten in Netzwerken ist eine sichere Geräteidentifikation eine grundlegende Voraussetzung. Dafür arbeiten wir unter anderem an einem Prozess zur sicheren Krypto-Chip-Initialisierung.

TPM und Secure Elements

Krypto-Chips und Secure Elements wie der TPM-Chip ermöglichen es, kryptografische Schlüssel zu speichern und zu verwalten. Die Private-Keys sind unabhängig von der verwendeten Software manipulationssicher aufbewahrt.

NXP CAAM

Bei aktivierten Secure Boot bietet das CAAM Modul von NXP ähnliche Funktionalität wie ein TPM Chip, jedoch ohne den zertifizierten physikalischen Schutz.

Merkmale der Chain of Trust

- Trusted ROM Bootloader überprüft das Software-Image, bevor es ausgeführt wird

- Verwendung von RSA-4096 Schlüsselpaaren und SHA-256-Signaturen

- Diese Algorithmen erfüllen die Anforderungen des BSI (Bundesamt für Sicherheit in der Informationstechnik) und des NIST (National Institute of Standards and Technology) bis 2030 und darüber hinaus

- Grundlage für die Einrichtung eines Trusted Execution Environment (TEE) sowie der ARM TrustZone®

Network Security

Wenn Geräte mit einem Server oder untereinander kommunizieren, muss die Verbindung sicher sein. TLS ist die gängigste protokollund anwendungsunabhängige Methode zur Realisierung einer verschlüsselten Verbindung.

- Herstellen einer sicheren Verbindung unabhängig von der verwendeten Anwendung oder dem Protokoll

- TLS (SSL) ist als Best Practice und Industriestandard für verschlüsselte Kommunikation anerkannt

Allgemeine Empfehlungen

zum Erhöhen der

Anwendungssicherheit

- Führen Sie nur Dienste aus, die Sie wirklich auf Ihrem Gerät benötigen

- Schließen Sie alle Ports und öffnen Sie benötigte Ports nur sehr selektiv

- Verwenden Sie immer passwortgeschütze Logins (einschließlich COM- und Telnet-Schnittstellen)

- Verwenden Sie Standardprotokolle für die Datenübertragung

- Nutzen Sie gängige Implementierungen für Verschlüsselungen (keine Eigenentwicklung)

Mainline-Linux

Linux ist unsere erste Wahl als Betriebssystem für den industriellen Serieneinsatz. Eines unserer klaren Ziele ist es, unseren Kunden so früh wie möglich die Vorteile eines Mainline-BSPs zur Verfügung zu stellen:

- Stabiler Code, schnelle Bug/Security-Fixes sowie die Wartung und Weiterentwicklung von Mainline-Treibern durch die Community

- Mainline ist ein Garant für die Pflege aktueller Betriebssystemversionen, auch noch nach vielen Jahren

- Wir bieten oft sowohl ein Vendor- als auch ein Mainline-BSP gleichzeitig an. Auf diese Weise können Sie entscheiden, wann Sie mit Mainline einsteigen.

- Für phyBOARD-BSPs: Die neueste Kernel-Version mit aktuellen Sicherheitspatches ist enthalten

- Für phyBOARD-BSPs: Die neuesten Yocto-Minor Releases sind enthalten

- Für phyBOARD-BSPs: Jährliche BSP-Updates mit allen Sicherheitspatches der Mainline

- LTS-Kernel in den BSPs für die PHYTEC Produkte

- Kundenspezifischer Tests mit Continuous Integration

Schnittstellen

Alle im Endprodukt zugänglichen Schnittstellen sind ein potenzielles Sicherheitsrisiko für Embedded Systeme.

- Nur Schnittstellen verwenden, die benötigt werden

- Nutzerabhängiger Zugriff auf Schnittstellen

- Verwendung von verschlüsselter Verbindung

Neben Angriffen über Schnittstellen bzw. die Netzwerkverbindungen stellt auch die direkte Manipulation der Hardware ein Sicherheitsrisiko dar. Um Ihre Elektronik vor physischen Angriffen zu schützen, gibt es folgende Verfahren:

Tamper Protection

- Schützt sensible Daten wie Verschlüsselung oder private Schlüssel

- Löscht Daten dauerhaft, wenn das Gerät manipuliert wird

- Verschiedenste Realisierungen sind möglich

Verkapselung (Harzguss)

- Physischer Zugriff auf einzelne Komponenten wird verhindert

- Erkennung der verwendeten Komponenten und Bauteile wird verhindert

- Reverse Engineering über elektrische Messungen ist nicht möglich

Unsere Embedded Experten sind für Sie da!

Sichern Sie sich schnell, einfach und kostenfrei Ihren persönlichen Beratungstermin.

30 Minuten exklusiv für Sie und Ihr Projekt!

Schulungen + Trainings _ Nutzen Sie unser Know-how für Ihre Produktentwicklung

Durch den Know-how-Transfer von unseren Experten zu Ihren Entwicklern gelangen Sie schneller ans Ziel!

Teilnehmer unserer Schulungen + Trainings erhalten ein solides Wissen zur professionellen Hard- und Software-Entwicklung.

Weitere interessante Themen: